La inyección SQL es una de las vulnerabilidades más críticas en el ámbito de la seguridad informática. A través de esta técnica, los atacantes pueden manipular bases de datos para obtener información sensible o incluso comprometer sistemas enteros. En este artículo, exploraremos diversos ejemplos de inyección SQL, ilustrando cómo se llevan a cabo estos ataques y las consecuencias que pueden acarrear.

Te invitamos a seguir leyendo para comprender mejor esta amenaza y aprender a proteger tus aplicaciones frente a ella.

Contenido

Ejemplos Clave de SQL Injection: Comprendiendo las Amenazas a Través de Casos Prácticos

La inyección SQL es una de las amenazas más graves en el ámbito de la seguridad informática. Este ataque se produce cuando un atacante logra insertar o “inyectar” código SQL malicioso en una consulta a una base de datos. A continuación, se presentan algunos ejemplos clave de inyección SQL que ilustran cómo funcionan estas vulnerabilidades y cuáles son sus consecuencias.

- Inyección básica: En este caso, un atacante puede manipular un campo de entrada para alterar una consulta SQL. Por ejemplo, si una aplicación web permite ingresar un nombre de usuario y contrasena, un atacante podría introducir lo siguiente en el campo de nombre de usuario:

' OR '1'='1'; --

Esto transformaría la consulta SQL original, permitiendo el acceso no autorizado a la base de datos.

- Inyección basada en tiempo: Este tipo de inyección utiliza funciones temporales para evaluar si una inyección fue exitosa. Un ejemplo sería:

' OR IF(1=1, SLEEP(5), 0); --

Si la aplicación tarda más de cinco segundos en responder, el atacante sabe que la inyección ha tenido éxito.

- Inyección ciega: En este escenario, el atacante no recibe información directa sobre el resultado de la consulta, pero puede inferir datos a partir del comportamiento de la aplicación. Un ejemplo de esto podría ser:

' AND (SELECT SUBSTRING(username,1,1) FROM users LIMIT 1) = 'a'; --

Aquí, el atacante intenta adivinar el primer carácter del nombre de usuario de un conjunto de datos.

Además de estos ejemplos, es importante considerar las consecuencias potenciales de una inyección SQL exitosa. Estas pueden incluir:

- Acceso no autorizado: Los atacantes pueden obtener credenciales de usuario, datos sensibles y realizar acciones administrativas sin autorización.

- Filtrado de datos: La inyección SQL puede permitir a los atacantes acceder a información privada, como datos financieros o personales.

- Modificación de datos: Los atacantes pueden alterar la información almacenada, incluyendo la eliminación o modificación de registros críticos.

- Denegación de servicio: Al manipular consultas SQL, un atacante puede comprometer la disponibilidad del sistema, provocando caídas o lentitud en el servicio.

El conocimiento y la comprensión de estos ejemplos son fundamentales para desarrollar medidas preventivas efectivas contra la inyección SQL. Implementar prácticas de codificación segura y utilizar herramientas de análisis de vulnerabilidades son pasos esenciales para proteger las bases de datos y la integridad de la información.

Introducción a la Inyección SQL

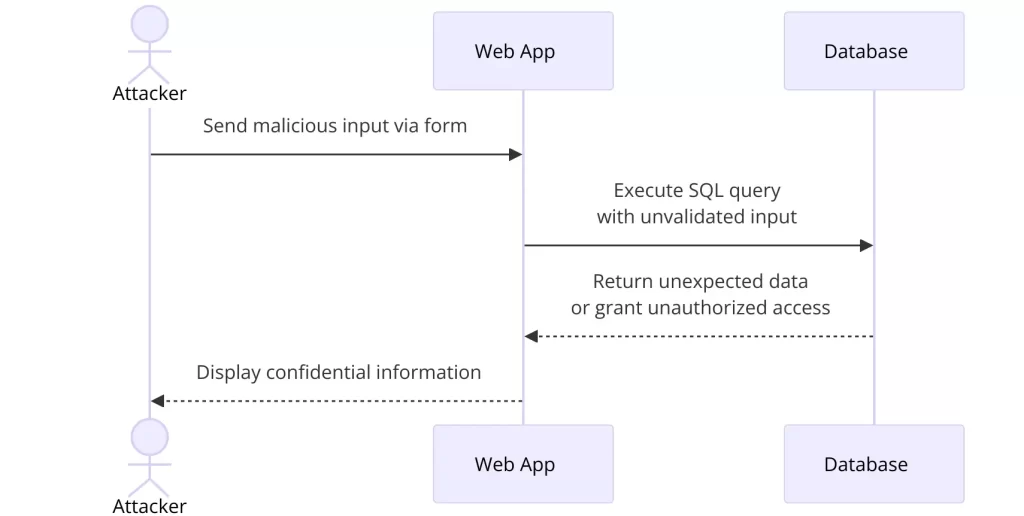

La inyección SQL es una técnica de ataque que permite a un atacante manipular consultas SQL ejecutadas por una aplicación. Este tipo de vulnerabilidad se produce cuando una aplicación web no valida adecuadamente las entradas del usuario, permitiendo que se inserten comandos SQL maliciosos. Es fundamental entender cómo funcionan estos ataques para desarrollar medidas de seguridad efectivas.

Definición y funcionamiento

La inyección SQL se basa en la manipulación de las consultas SQL que una aplicación genera a partir de los datos proporcionados por el usuario. Cuando un atacante inserta código SQL en un campo de entrada, este puede ser ejecutado por la base de datos si la aplicación no filtra o escapa esas entradas adecuadamente. Esto puede resultar en la divulgación de datos sensibles, la modificación de la información almacenada o incluso el control total sobre la base de datos.

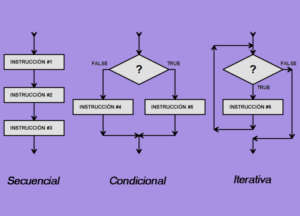

Los ataques de inyección SQL pueden clasificarse en varias categorías:

- Inyección basada en errores: Provoca errores en la base de datos para obtener información sobre su estructura.

- Inyección ciega: Permite al atacante inferir información sin recibir mensajes de error explícitos.

- Inyección de tiempo: Utiliza retrasos en la respuesta de la base de datos para determinar si una consulta fue exitosa.

Impacto de la Inyección SQL

El impacto de una inyección SQL puede ser devastador para una organización. Dependiendo de la vulnerabilidad y el objetivo del atacante, las consecuencias pueden variar desde la simple pérdida de datos hasta la exposición de información crítica.

Algunas de las consecuencias más comunes incluyen:

- Exposición de información personal y confidencial.

- Acceso no autorizado a sistemas internos.

- Alteración de datos críticos para la operación del negocio.

- Pérdida de la confianza del cliente y daño a la reputación de la empresa.

Ejemplos Comunes de Inyección SQL

Los ejemplos de inyección SQL son variados y pueden adaptarse a diferentes contextos y aplicaciones. Conocer estos ejemplos es vital para poder identificar y mitigar este tipo de ataques.

Ejemplo básico de inyección SQL

Un ejemplo clásico de inyección SQL ocurre en un formulario de inicio de sesión donde un atacante introduce un input malicioso. Supongamos que la consulta SQL original es:

“`sql

SELECT * FROM usuarios WHERE nombre_usuario = ‘usuario’ AND contraseña = ‘contraseña’;

“`

Si un atacante ingresa `usuario’ OR ‘1’=’1` en el campo de nombre de usuario y cualquier texto en contraseña, la consulta se transforma en:

“`sql

SELECT * FROM usuarios WHERE nombre_usuario = ‘usuario’ OR ‘1’=’1′ AND contraseña = ‘cualquier_texto’;

“`

Este cambio hace que la consulta devuelva todos los registros de la tabla `usuarios`, permitiendo el acceso no autorizado al sistema.

Inyección SQL ciega

La inyección SQL ciega se produce en situaciones donde el atacante no recibe información directa sobre los errores en las consultas. Por ejemplo, un atacante puede enviar la siguiente consulta manipulada:

“`sql

SELECT * FROM productos WHERE id = 1 AND (SELECT COUNT(*) FROM usuarios) > 0;

“`

Si la consulta devuelve un resultado verdadero, el atacante puede inferir que hay usuarios en la base de datos. Este tipo de inyección es más sofisticado y requiere técnicas de deducción para extraer información.

Prevención de Inyección SQL

La prevención de inyección SQL es crucial para proteger las aplicaciones web. Existen varias estrategias efectivas que pueden implementarse para mitigar este riesgo.

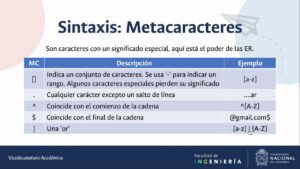

Validación y filtrado de entradas

Una de las primeras líneas de defensa contra la inyección SQL es validar y filtrar todas las entradas del usuario. Esto implica asegurarse de que los datos ingresados cumplan con ciertos criterios antes de ser procesados.

Algunas prácticas recomendadas incluyen:

- Uso de listas blancas para entradas de usuario.

- Escapar caracteres especiales en las consultas SQL.

- Limitar el tamaño de las entradas para prevenir ataques de desbordamiento.

Uso de consultas preparadas y ORM

Otra estrategia efectiva es el uso de consultas preparadas y Object-Relational Mapping (ORM). Las consultas preparadas separan los datos de la lógica de la consulta, lo que evita que los datos ingresados puedan alterar la estructura de la consulta original.

Utilizar un ORM también proporciona beneficios adicionales:

- Abstracción de la base de datos, lo que reduce el riesgo de inyección SQL.

- Facilidad para realizar cambios en la estructura de la base de datos sin afectar el código de la aplicación.

- Manejo automático de la sanitización de datos.

Conclusiones

La inyección SQL es una de las vulnerabilidades más graves que pueden afectar a una aplicación web. Conocer sus características, ejemplos y métodos de prevención es esencial para cualquier desarrollador o administrador de bases de datos.

La implementación de medidas de seguridad adecuadas, como la validación de entradas y el uso de consultas preparadas, puede reducir significativamente el riesgo de sufrir un ataque de inyección SQL. Mantenerse informado y educar a los equipos sobre estas amenazas es clave para proteger la integridad y confidencialidad de los datos.

Preguntas Frecuentes

¿Cuáles son algunos ejemplos comunes de vectores de ataque en SQL Injection y cómo se pueden identificar?

Algunos ejemplos comunes de vectores de ataque en SQL Injection incluyen:

1. Entrada de formularios: Cuando un atacante introduce código SQL malicioso en campos de entrada, como nombre de usuario o contraseña.

2. Parámetros de URL: La manipulación de parámetros en la URL para alterar las consultas SQL.

3. Cookies: Modificación de cookies que contienen información sensible para ejecutar comandos SQL.

Para identificar estos vectores, se pueden buscar caracteres especiales como `’`, `–`, o `;` en las entradas y monitorizar comportamientos inusuales en las respuestas del servidor.

¿Qué técnicas se pueden emplear para demostrar la explotación de una vulnerabilidad de SQL Injection a través de ejemplos prácticos?

Para demostrar la explotación de una vulnerabilidad de SQL Injection, se pueden emplear las siguientes técnicas a través de ejemplos prácticos:

1. Inyección básica: Ingresar una cadena como `’ OR ‘1’=’1` en un campo de entrada para manipular la consulta SQL.

2. Enumeración de datos: Usar `’ UNION SELECT username, password FROM users — ` para extraer información de la base de datos.

3. Explotación ciega: Realizar consultas como `’ AND 1=1 — ` y `’ AND 1=2 — ` para determinar si la inyección es exitosa sin ver los resultados directamente.

4. Uso de herramientas: Aplicar herramientas como sqlmap para automatizar la detección y explotación de vulnerabilidades SQL.

Estas técnicas permiten ilustrar cómo se puede aprovechar una vulnerabilidad para acceder a información sensible.

¿Cómo se pueden clasificar los diferentes tipos de SQL Injection mediante ejemplos específicos?

Los diferentes tipos de SQL Injection se pueden clasificar en:

1. Inyección Basada en Error: Se aprovecha de los mensajes de error que devuelve la base de datos. Ejemplo: `’ OR 1=1 — `, donde se busca un error que revele información.

2. Inyección Ciega: No se reciben errores visibles, pero se puede inferir información. Ejemplo: `’ AND (SELECT SUBSTRING(username,1,1) FROM users WHERE id=1) = ‘a’ — `, para probar caracteres.

3. Inyección de Tiempo: Se utiliza para determinar si la inyección es exitosa a través de retrasos. Ejemplo: `’ OR IF(1=1, SLEEP(5), 0) — `, donde se espera un retraso de 5 segundos.

4. Inyección UNION: Combina el resultado de dos o más consultas. Ejemplo: `’ UNION SELECT username, password FROM users — `, para obtener datos de otra tabla.

Cada tipo tiene su técnica específica y puede causar diferentes niveles de daño en la seguridad de la base de datos.

¿Qué ejemplos ilustran la mitigación efectiva de ataques de SQL Injection en aplicaciones web?

Algunos ejemplos que ilustran la mitigación efectiva de ataques de SQL Injection en aplicaciones web son:

1. Uso de consultas preparadas: Implementar consultas parametrizadas en lugar de concatenar cadenas SQL.

2. Validación de entrada: Aplicar filtros y validaciones estrictas en los datos ingresados por el usuario.

3. Uso de ORM (Object-Relational Mapping): Utilizar frameworks como Hibernate o Entity Framework que manejan las consultas de forma segura.

4. Límite de permisos: Configurar la base de datos con permisos mínimos para las cuentas utilizadas por la aplicación.

Estos métodos ayudan a prevenir la explotación de vulnerabilidades en las aplicaciones web.

En conclusión, la comprensión de los ejemplos de SQL Injection es fundamental para fortalecer la seguridad de las aplicaciones. La prevención de estas vulnerabilidades es un proceso continuo. Te invitamos a compartir este contenido y a seguir explorando más artículos sobre ciberseguridad para profundizar en este tema crucial.